クレデンシャルスタッフィング攻撃は、オンラインビジネスで現在、最も多く見かける脅威の1つとなっている。

情報セキュリティーコミュニティーにおいては、クレデンシャルスタッフィング攻撃の台頭について知らない者はいないとはいえ、犯罪者グループがどのようにこの攻撃を実行しているのかについてはほとんど知られていない。

クレデンシャルスタッフィング攻撃とは何か

クレデンシャルスタッフィング攻撃はサイバーセキュリティー業界で用いられている用語であり、不正に取得したユーザー名とパスワードのペアを使って、他の複数のウェブサイトやアプリケーションへのログインを自動的に実行していくという攻撃手法を指している。

この攻撃は、企業から流出したユーザー名とパスワードのペアを手に入れれば、それを利用して他のサイトのアカウントにアクセスできることもあるという事実を前提としている。つまり、ユーザー名とパスワードのペアを複数のオンラインサービスで使い回す傾向にあるというユーザーの悪習に付け入るわけだ。

クレデンシャルスタッフィング攻撃は比較的新しい攻撃ベクターであり、LinkedInやVK.com、Tumblr、Twitterなど、2016年以降に発生した数多くの主要プラットフォームに対するハッキング事件で漏えいした膨大な数のユーザー認証情報によって、その数は増大しつつある。

2016年に、膨大な数のユーザー名とパスワードのペアをダンプしたリストがオンライン上で公開され、その他のデータ漏えいも定期的に続いたことで、犯罪者は攻撃に利用できる数多くの弾薬を手に入れた。

ハッカーが必要とするもの

クレデンシャルスタッフィング攻撃を実行するうえで、ハッカーグループが必要とするものは、漏えいした認証情報と、ソフトウェア、プロキシーだけだ。

漏えいした認証情報の入手は簡単だ。こういったデータの大半は既にパブリックドメインで利用可能になっているか、ハッキングフォーラムやダークウェブのマーケットプレイスで販売されている。

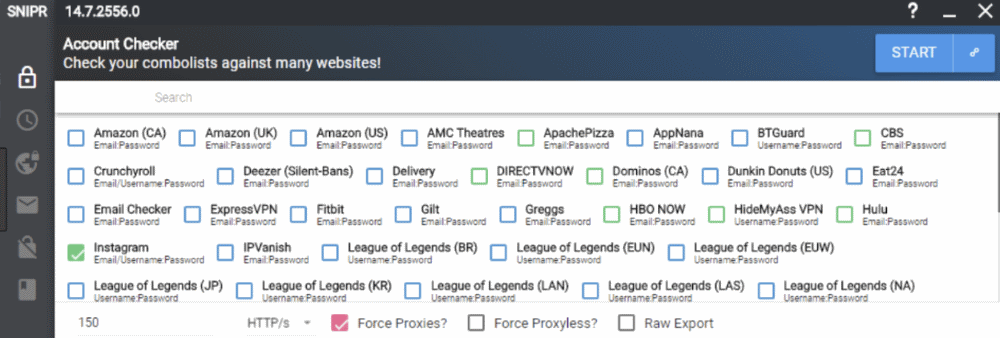

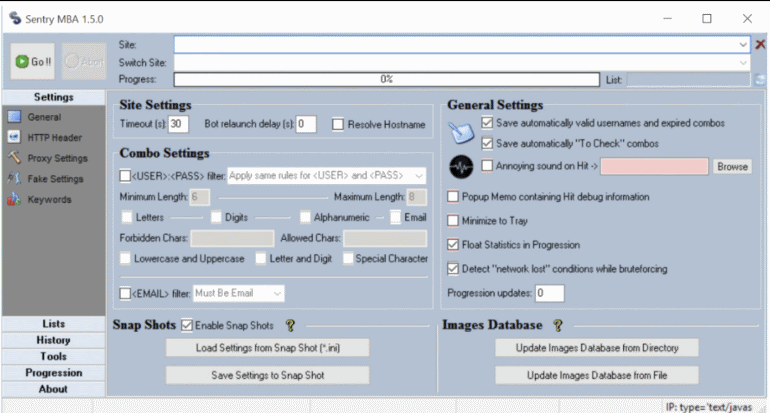

従来型の認証手法で用いられる情報のリストを分析し、遠隔地のウェブサイトに対するログイン操作を自動化するソフトウェアの入手も簡単だ。実際のところ、Recorded Futureのレポートによると、オンライン上で購入できるこの手のツールは「STORM」や「Black Bullet」「Private Keeper」「SNIPR」「Sentry MBA」「WOXY」など、少なくとも6つあるという。

提供:Recorded Future

提供:Recorded Future

提供:Recorded Future

提供:Recorded Future

提供:Recorded Future

提供:Recorded Future

こういったツールはいずれも格安であり、50ドルを超えるものはほとんどない。あるツールはもともと、アカウントを1つずつチェックするような設計の製品だった(もっとも現在では、大量の認証情報を一度にチェックできるよう修正されている)。一方、SNIPRやSentry MBAといったツールはクレデンシャルスタッフィング攻撃を念頭に置いて開発、あるいは再構築されたものだ。